CMS

Oprogramowanie pozwalające na łatwe utworzenie serwisu WWW oraz jego późniejszą aktualizację i rozbudowę przez redakcyjny personel nietechniczny.

Podstawowym zadaniem platform CMS jest oddzielenie treści (zawartości informacyjnej serwisu) od wyglądu (sposobu jej prezentacji). Po wprowadzeniu nowych informacji przez uprawnionego redaktora system zapisuje je w bazie danych. Następnie system CMS generuje dynamicznie strony internetowe na podstawie treści pochodzącej z bazy danych oraz odpowiednich szablonów. Pozwala to na bardziej elastyczne a przede wszystkim wygodniejsze zarządzanie treścią niż ma to miejsce w przypadku zastosowania statycznych plików HTML.

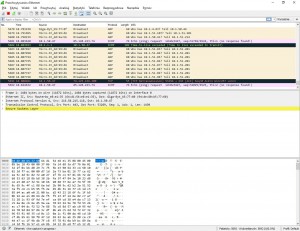

Wireshark

To sniffer będący wolnym oprogramowaniem. Umożliwia przechwytywanie i nagrywanie pakietów danych, a także ich dekodowanie. Dzięki dużej ilości dodatków potrafi rozpoznać i zdekodować wiele protokołów komunikacyjnych. W głównej mierze jest wykorzystywany przez administratorów sieci, służby specjalne oraz hakerów do śledzenia pakietów.

Przechwytywanie pakietów:

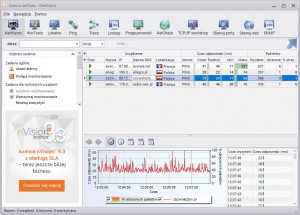

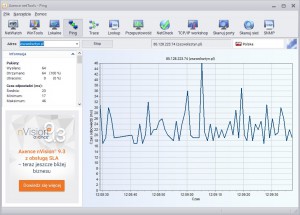

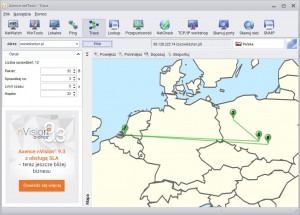

netTool

Jest to pakiet oprogramowania pozwalający na monitoring dostępności urządzeń sieciowych wraz z powiadamianiem, a także na weryfikowanie usług działających na określonych serwerach, skanowanie sieci w celu wykrycia uruchomionych urządzeń czy przeglądanie bazy SNMP.

Monitorowanie stron:

Pingowanie strony zszwolsztyn.pl:

Śledzenie strony zszwolsztyn.pl:

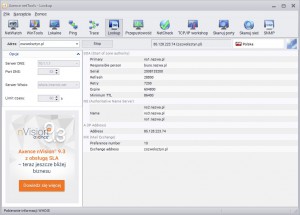

Sprawdzanie informacji o stronie zszwolsztyn.pl:

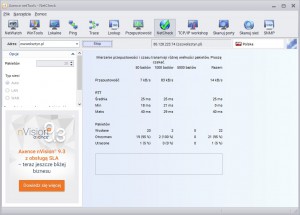

Mierzenie przepustowości i czasu transmisji różnej wielkości pakietów na stronie zszwolsztyn.pl:

Topologia fizyczna

Jest związana z fizycznym łączeniem ze sobą urządzeń sieciowych. Topologia logiczna określa standardy komunikacji, wykorzystywane w porozumiewaniu się urządzeń sieciowych.

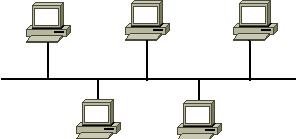

Topologia magistrali:

Do niedawna była jedną z najpopularniejszych topologii sieciowych. Składa się z wielu komputerów przyłączonych do wspólnego kabla koncentrycznego (grubego lub cienkiego) zakończonego z obu stron terminatorem. Gdy dane zostają przekazane do sieci, w rzeczywistości trafiają do wszystkich przyłączonych komputerów. Wówczas każdy komputer sprawdza, czy adres docelowy danych pokrywa się z jego adresem MAC. Jeżeli zgadza się, to komputer odczytuje przekazywane informacje (ramki), a w przeciwnym przypadku przesyłka zostaje odrzucona.

Topologia gwiazdy:

Zawiera centralny koncentrator połączony ze wszystkimi komputerami użytkowników za pomocą kabli skrętkowych. Cały ruch w sieci odbywa się przez koncentrator lub przełącznik.

Topologia rozszerzonej gwiazdy:

To obecnie najczęściej stosowana topologia sieciowa. Umożliwia dużą skalowalność, zwłaszcza gdy są stosowane przełączniki jako węzły centralne.

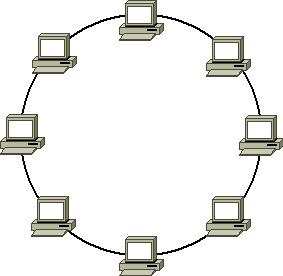

Topologia pierścienia:

Wiele stacji roboczych łączy się za pomocą jednego nośnika informacji w zamknięty pierścień. Okablowanie nie ma żadnych zakończeń, bo tworzy pełny krąg. Każdy węzeł włączony do pierścienia działa jak wzmacniak, wyrównując poziom sygnału między stacjami. Dane poruszają się w pierścieniu w jednym kierunku, przechodząc przez każdy węzeł.

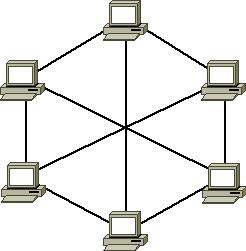

Topologia siatki:

Jest stosowana w rozwiązaniach nadmiarowych, aby zapewnić bardzo wysoki poziom niezawodności. W topologii tej urządzenia sieciowe są połączone ze sobą każdy z każdym.

Karta sieciowa

Jej podstawowa rola polega na translacji równoległego sygnału generowanego przez komputer do formatu szeregowego wysyłanego medium transmisyjnym. Każda karta sieciowa ma unikatowy w skali całego świata adres fizyczny MAC , składający się z 48 bitów i przedstawiany przeważnie w postaci 12 cyfr w zapisie szesnastkowym. Pierwszych 6 szesnastkowych cyfr adresu MAC identyfikuje producenta OUI , a ostatnie 6 szesnastkowych cyfr reprezentuje numer seryjny karty danego producenta. Każde urządzenie sieciowe musi zawierać kartę sieciową i tym samym ma adres MAC.